Podaj hasło. Obowiązkiem administratorów danych osobowych, nie tylko tych realizujących zadania publiczne, jest zapewnienia ochrony przetwarzanych informacji przed kradzieżą, nieuprawnionym dostępem, uszkodzeniami lub zakłóceniami, poprzez zabezpieczenie i stosowanie środków uniemożliwiających nieautoryzowany dostęp na poziomie systemów operacyjnych, usług sieciowych i aplikacji. Jednym z nieodzownych elementów takiego środowiska przetwarzania jest odpowiednia polityka loginów autoryzujących dostęp i haseł zabezpieczających. Rzeczą oczywistą i nie wymagającą komentarza jest fakt, iż hasła zabezpieczające powinny być stosowane, a ich struktura im bardziej złożona i zróżnicowana tym są one trudniejsze do odczytania, złamania, rozszyfrowania. Nasza jednak uwagę skupimy na rzeczach, które może są równie oczywiste, jednak jakie naszym zdaniem wymagają tego, aby o nich powiedzieć głośno.

Ustalone z góry hasło (kubuspuchatek)

W praktyce spotkaliśmy się z różnego rodzaju przypadkami pseudo zabezpieczeń. Jednym z tego rodzaju przykładów jest polityka, która zakłada stosowanie w relacjach pomiędzy podmiotami wymieniającymi się danymi haseł o ustalonej z góry stałej treści. Są to hasła, jakie przypisane są do danego podmiotu w danej relacji. Najczęściej też są to hasła, które od dłuższego czasu pozostają niezmienione, a co za tym idzie są to hasła, które znane są przez personel zarówno podmiotu wysyłającego korespondencję, jak i po stronie podmiotu odbierającego. Pozorność zabezpieczenia polega na tym, iż podmioty za sprawą niezmienności takiego hasła i jego powszechności tracą realną kontrolę i możliwość weryfikacji kręgu osób, które dane hasło poznały i nim się posługują. Nie trudno bowiem wyobrazić sobie sytuację, w której to pracownik podmiotu odbierającego, nie będący uprawnionym do odczytania treści dokumentu, albowiem kierowany jest on do innej komórki organizacyjnej, pozyskuje taki plik i odczytuje go, albowiem posługuje się w relacji z tym podmiotem nadającym korespondencję takim samym hasłem.

Domyślne hasło (admin)

Jest to jeden z grzechów głównych osób, które zarządzają systemami informatycznymi, albowiem to oni posiadają wiedzę na temat tego, iż dany system posiada hasło nadane przez producenta i to oni zapoznają użytkownika systemu z tym właśnie hasłem. Bez względu na to, co jest powodem takiej praktyki, czy jest to zwykłe lenistwo osoby zarządzającej systemem, czy też brak jej wiedzy, administrator danych osobowych powinien interweniować bezwzględnie w takiej sytuacji.

Hasło ze stała zmienną (2019/2020)

Hasło, które w swej strukturze różni się od hasła domyślnego, nadanego przez producenta, ale zawiera zmienną zależną od możliwych do przewidzenia okoliczności, jest również hasłem, jakie podatne jest na złamanie. Wyobraźmy sobie sytuację, w której były pracownik, który przez lata posługiwał się tego rodzaju hasłem, które zawierało w swej strukturze np. oznaczenie kolejnego miesiąca, czy oznaczenie kolejnego roku, po rozstaniu się z pracodawcą nadal ma dostęp do baz danych, które zabezpieczone są takim właśnie hasłem. Należy także powiedzieć wprost, iż występuje coś takiego jak skłonność administratorów systemów do posługiwania się jednym i tym samym hasłem administratora do kilku systemów, co w przypadku jego pozyskania przez osoby nieuprawnione skutkować będzie koniecznością weryfikacji nieuprawnionych logowań we wszystkich takich systemach.

Brak hasła

Wciąż panującym powszechnie mitem jest przeświadczenie, iż lepiej jest posiadać jakiekolwiek hasło, niż go nie posiadać. W naszej ocenie, przy założeniu, iż hasło zabezpieczające ma charakter haseł o jakich mówiliśmy np. stałe, ze stałą zmienną, administrator wpada w pułapkę pozornego bezpieczeństwa. Pozostaje on w przekonaniu, iż systemy zostały prawidłowo zabezpieczone. Przy systemach, które nie posiadają takiego zabezpieczenia pozornego, sprawa jest oczywista, system wymaga wprowadzenia zabezpieczenia, wymaga ustanowienia rozwiązania, które zakładało będzie, iż należy posługiwać się hasłem autoryzującym dostęp do zasobów. Wydawać mogłoby się, iż jest to zjawisko marginalne. Tymczasem, jak czytamy w informacji o wynikach kontroli Najwyższej Izby Kontroli przeprowadzonej w podmiotach medycznych, mającej na celu weryfikację wdrożenia regulacji dotyczących ochrony danych osobowych cyt.: „(…) w dwunastu podmiotach leczniczych (50%) nie wydawano indywidualnych loginów i haseł poszczególnym pracownikom, przez co tymi samymi danymi do autoryzacji w systemach operacyjnych posługiwała się grupa osób np. pracownicy danego oddziału szpitala. W trzech kolejnych szpitalach (12,5%) część komputerów nie wymagała uwierzytelniania (można było uruchomić system operacyjny bez podawania loginu i hasła) (…)”.

Znane wszystkim hasło (rejestracja)

Rotacja personelu wykorzystującego dany system na danym stanowisku pracy sprawia, iż z czasem pracownicy zaczynają upatrywać problem w tym, iż wymaga się od nich ciągłego logowania się do systemu z wykorzystaniem indywidualnego loginu i hasła. Prowadzi to do tego, iż personel zaczyna pracować na systemie, który został prawidłowo uruchomiony przez pierwszego jego użytkownika, ale pozostaje w użytku przez cały dzień pracy, bez względu na to, który z pracowników aktualnie na nim pracuje. Wariacją tego przypadku jest posługiwanie się przez personel indywidualnymi loginami, ale jednym i tym samym hasłem dostępu.

Hasło w szufladzie (klucz jest pod wycieraczką)

Miejsc, w jakich pracownicy zapisują swoje loginy i hasła, jest niezliczona ilość. Najczęściej są to notesy, notatniki, kartki pod klawiaturą, kartki schowane w szufladzie biurek, czy ostatnie strony kalendarzy. Niestety zdarzają się także przypadki, w jakich to hasło zapisane zostaje na kartce przypiętej do monitora komputera, albo zapisane zostało, jako nazwa pliku znajdującego się na pulpicie użytkownika.

Konsekwencje nieprawidłowej polityki haseł

Pierwszą i podstawową konsekwencją opisanych nieprawidłowości jest wadliwość systemu zabezpieczeń skutkująca podatnością na wystąpienie incydentów, których prawdopodobieństwo zajścia graniczy z pewnością, przy tak kardynalnych i podstawowych błędach.

Konsekwencji jest jednak więcej, mogą one odnosić się także do pracowników administratora. Załóżmy, iż personel pracuje na systemie wykorzystując tylko jeden login jednego z pracowników. W takiej sytuacji system odnotowuje wprowadzane zmienne przypisując je właśnie do konkretnego właściciela loginu, co w sytuacji wystąpienia incydentu, czy też po prostu wadliwości wykonywanej pracy, będzie miało znaczenie, dla procesu wyjaśniającego zajście.

Warto także pamiętać o tym, iż utrata kontroli nad systemami, nad tym kto może mieć do nich dostęp skutkować może odpowiedzialnością administratora karną, administracyjną, czy cywilną.

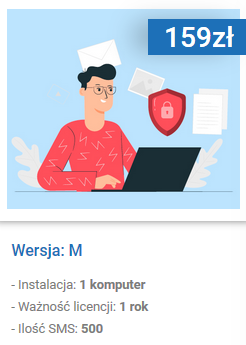

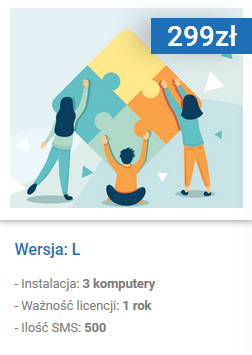

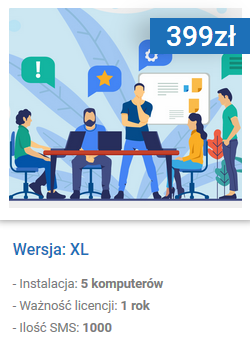

RODO Sender

Naszą propozycją rozwiązania problemów, o jakich piszemy powyżej, jest RODO Sender. Jak to działa. Użytkownik wybiera pliki, jakie chce przesłać za pośrednictwem email do wybranego adresata. Podaje adres jego poczty elektronicznej oraz numer telefonu komórkowego. Po zaakceptowaniu do wysyłki wiadomości program automatycznie i samodzielnie zabezpiecza plik szyfrując jego treść oraz przypisując mu indywidualne hasło. Plik, w takiej zaszyfrowanej postaci, przesyłany jest do wskazanego adresata a kopia do nadawcy. Natomiast indywidualne hasło, potrzebne do uruchomienia archiwum, wysyłane jest adresatowi na podany numer telefonu komórkowego w formie SMS. Wszystko odbywa się automatycznie.