Audyt KRI jako element SZBI

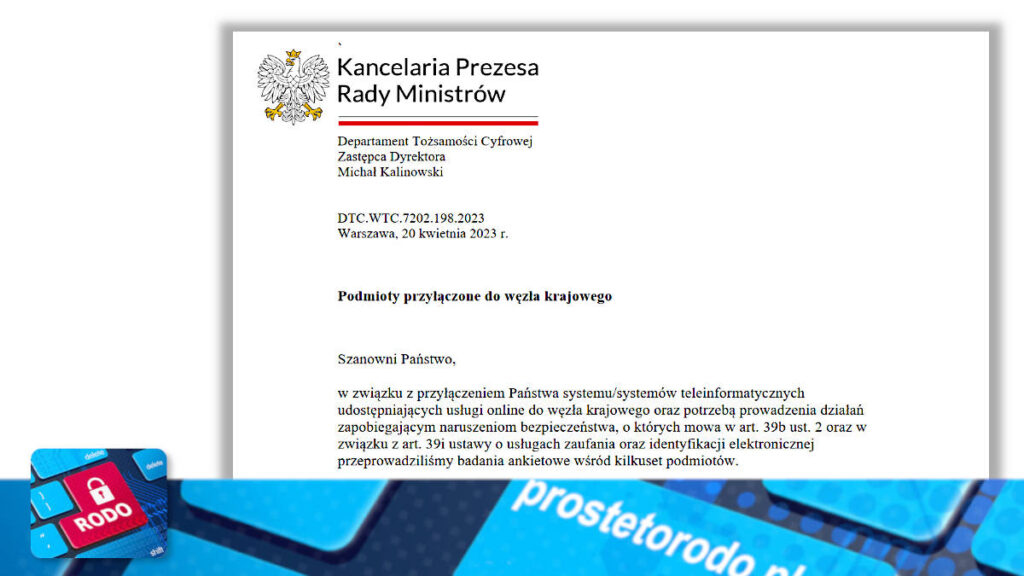

Audyt KRI jako element SZBI – w wystąpieniu z dnia 23 marca br. [DTC.WTC.7202.198.2023] kierowanym do podmiotów przyłączonych do węzła krajowego, Kancelaria Prezesa Rady Ministrów Departament Tożsamości Cyfrowej, sformułowała istotne, kluczowe wnioski odnoszące się do tematyki zapewnienia bezpieczeństwa informacji. KPRM w 18 punktach przedstawia konkretne zalecenia, które powinny zostać uwzględnione w związku z obowiązkiem właściwego podejścia do zarządzania bezpieczeństwem informacji. Zwracam szczególną uwagę na punkt (16), w którym do podniesiona została kwestia odnosząca się do obowiązku zapewnienia przez kierowników jednostek wykonania wewnętrznych audytów bezpieczeństwa (Audyt KRI).

Kto jest zobowiązany do wykonania Audytu KRI ...

Innymi słowy, kierownictwo podmiotu publicznego realizującego zadania publiczne zobowiązane jest do takiego zarządzania bezpieczeństwem informacji, aby zapewnione zostały warunku do realizacji i egzekwowania m.in. okresowego audytu wewnętrznego w zakresie bezpieczeństwa informacji, z częstotliwością jego wykonania, nie rzadziej niż raz na rok.

Warsztaty szkoleniowe - Audyt KRI

Zakres SZBI ...

cyt.: „Dla właściwego opracowania, ustanowienia i wdrożenia Systemu Zarządzania Bezpieczeństwem Informacji (SZBI) niezbędnym jest objęcie tym systemem wszystkich informacji przetwarzanych w podmiocie. Niewystarczające jest np. powoływanie się jedynie na politykę ochrony danych osobowych i/lub instrukcję zarządzania systemem informatycznym. Zagadnienia dotyczące ochrony danych osobowych i danych przetwarzanych w systemach informatycznych stanowią bowiem węższy obszar względem zarządzania bezpieczeństwem informacji.” więcej >>>

Podmioty zewnętrzne, jako współpracujący ...

cyt.: „Jeśli integrację systemu teleinformatycznego z węzłem krajowym zleciliście Państwo podmiotowi zewnętrznemu musicie pamiętać, że w takiej sytuacji to na Was spoczywa obowiązek właściwego zabezpieczenia współpracy z podmiotem zewnętrznym. Ta współpraca powinna umożliwiać bieżącą ocenę bezpieczeństwa informacji przetwarzanych w systemie teleinformatycznym zintegrowanym z węzłem krajowym m.in. poprzez sprawną wymianę informacji z tym podmiotem zewnętrznym.” więcej >>>

Systemy informatyczne DU objęte SZBI ...

cyt.: „Wdrożony SZBI powinien obejmować System Teleinformatyczny DU w obszarze bezpieczeństwa informacji w relacjach z dostawcami i zarządzania usługami świadczonymi przez dostawców. Utrzymanie uzgodnionego poziomu bezpieczeństwa informacji oraz jakości usług objętych umowami jest wymogiem koniecznym w każdym przypadku, kiedy system teleinformatyczny jest utrzymywany przy wykorzystaniu wykonawców zewnętrznych.” więcej >>>

SZBI a Polska Norma ...

cyt.: „Opracowanie właściwie funkcjonującego SZBI powinno spełniać wymagania Polskiej Normy PN-ISO/IEC 27001.” więcej >>>

Monitorowanie, jako element SZBI ...

cyt.: „Istotnym zagadnieniem dot. SZBI jest monitorowanie4. Poprzez monitorowanie należy rozumieć takie rozwiązania, które umożliwią ocenę działań na rzecz bezpieczeństwa informacji oraz skuteczności systemu zarządzania bezpieczeństwem informacji.” więcej >>>

Przegląd zarządzania ...

cyt.: „Wyjaśnienia wymaga czym jest obowiązek realizacji przeglądu zarządzania. Przegląd zarządzania jest to obowiązek spoczywający na najwyższym kierownictwie. Powinien być realizowany cyklicznie w odgórnie zaplanowanych odstępach czasu. Wynikiem przeglądu zarządzania powinny być udokumentowane decyzje najwyższego kierownictwa w zakresie możliwości doskonalenia SZBI i potrzeb jego zmiany. ” więcej >>>

Przegląd SZBI ...

cyt.: „Poprzedni punkt dotyczy przeglądu zarządzania, którego nie można mylić z pojęciem: przegląd SZBI. Przeglądy SZBI obejmują przeglądy polityk i innych dokumentów składających się na SZBI pod kątem ich aktualności, przydatności i adekwatności. Poddawanie dokumentacji SZBI cyklicznym przeglądom to niezbędny element skutecznego zarządzania. ” więcej >>>

Zarządzanie incydentami ...

cyt.: „Aby zapewnić spójne i skuteczne podejście do zarządzania incydentami związanymi z bezpieczeństwem informacji należy ustanowić odpowiedzialność oraz procedury zapewniające szybką, skuteczną i zorganizowaną reakcję na incydenty.

Te procedury powinny być udokumentowane i obejmować system teleinformatyczny zintegrowany z węzłem krajowym.” więcej >>>

Dzienniki zdarzeń ...

cyt.: „Dla zapewnienia rozliczalności działania w systemach niezbędne jest przechowywanie dzienników zdarzeń (logów) przez określony czas. Zgodnie z rozporządzeniem w sprawie krajowych ram interoperacyjności informacje w dziennikach systemów przechowywane są od dnia ich zapisu, przez okres wskazany w przepisach odrębnych, a w przypadku braku przepisów odrębnych przez dwa lata.” więcej >>>

Rozliczalność działań ...

cyt.: „Proszę przyjąć jeszcze dwie wskazówki, które mogą zwiększyć bezpieczeństwo informacji w kontekście zapewnienia rozliczalności: systemy powinny zapewniać pełną rozliczalność czynności w nich wykonywanych. Z tego względu ważne jest aby zapewnić tę rozliczalność w stosunku dla działań wszystkich użytkowników, szczególnie dla działań wymagających wyższych uprawnień / uprawnień administracyjnych. Przykładem właściwego rozwiązania w powyższym zakresie jest odnotowywanie działań administratora (w tym faktu usunięcia logów) w innym miejscu, gdzie administrator nie ma dostępu. wskazane jest założenie i prowadzenie rejestru użycia haseł awaryjnych. Odnotowywanie użycia haseł awaryjnych to zabezpieczenie w kierunku zapewnienia rozliczalności w systemie oraz prosty wskaźnik krytycznego zdarzenia / incydentu w eksploatacji systemu ” więcej >>>

Szkolenia ...

cyt.: „Jednym ze sposobów na zwiększenie świadomości wśród pracowników podmiotów jest prowadzenie szkoleń z zakresu bezpieczeństwa informacji, skutków jego naruszenia, w tym odpowiedzialności prawnej. ” więcej >>>

Dokumentacja systemu ...

cyt.: „Jednym z czynników ryzyka wpływających na bezpieczeństwo informacji w systemie teleinformatycznym jest dysponowanie przez podmioty kompletem dokumentacji danego systemu w zakresie: projektowym; wdrożeniowym; powdrożeniowym; eksploatacyjnym. Prawidłowe zarządzanie systemem teleinformatycznym jest możliwe m.in. dzięki posiadaniu odpowiednich informacji na temat systemu, w tym udokumentowanych procedur. ” więcej >>>

Cykliczna ocena ryzyka ...

cyt.: „Zarządzanie ryzykiem wymaga przeprowadzania cyklicznej analizy ryzyka i opracowania rejestru ryzyk. W analizie ryzyka należy uwzględnić aspekty wynikające z faktu bycia właścicielem systemu teleinformatycznego.” więcej >>>

Testy bezpieczeństwa ...

cyt.: „Należy też pamiętać o obowiązku wykonywania testów bezpieczeństwa systemu teleinformatycznego zintegrowanego z węzłem krajowym.” więcej >>>

RODO bezwzględnie ...

cyt.: „Istotnym obszarem jest również obszar ochrony danych osobowych. Każdy podmiot podłączany do węzła krajowego oświadcza12, że działa zgodnie z przepisami o ochronie danych osobowych” więcej >>>

Audyt KRI jako element SZBI ...

cyt.: „Należy zauważyć, że system zarządzania bezpieczeństwem informacji nie może być kompletny bez zapewnienia audytu wewnętrznego, zarówno według wymagań rozporządzenia Rady Ministrów z dnia 12 kwietnia 2012 r. w sprawie krajowych ram interoperacyjności, minimalnych wymagań dla rejestrów publicznych i wymiany informacji w postaci elektronicznej oraz minimalnych wymagań dla systemów teleinformatycznych14 jak i wymagań normy PN-ISO/IEC 27001.” więcej >>>

Datacenter ...

cyt.: „Dla zwiększenia bezpieczeństwa przetwarzanych informacji zaleca się aby datacenter, gdzie znajduje się system teleinformatyczny spełniał określone wymagania, posiadał m.in.: minimum dwa źródła zasilania z dwóch oddzielnych stacji TRAFO; minimum dwa klimatyzatory; system gaszenia pożaru; system kontroli dostępu; backup zlokalizowany innym miejscu” więcej >>>

Wykrywanie nieautoryzowanego dostępu ...

cyt.: „Dla wykrywania nieuprawnionych prób dostępu należy wprowadzić mechanizmy pozwalające na wykrycie prób nieautoryzowanych działań związanych z przetwarzaniem informacji w systemie teleinformatycznym. System taki powinien wspomagać zapobieganie, wykrywanie i monitorowanie w zakresie działań związanych z próbami uzyskania nieuprawnionego dostępu. Nie może zatem opierać się np. tylko na doraźnym przeglądzie logów.” więcej >>>

Materiały źródłowe

Audyt bezpieczeństwa informacji – Wspólne stanowisko Ministerstwa Administracji i Cyfryzacji oraz Ministerstwa Finansów [Dostęp: 08.12.2022r., godz.: 10:50]